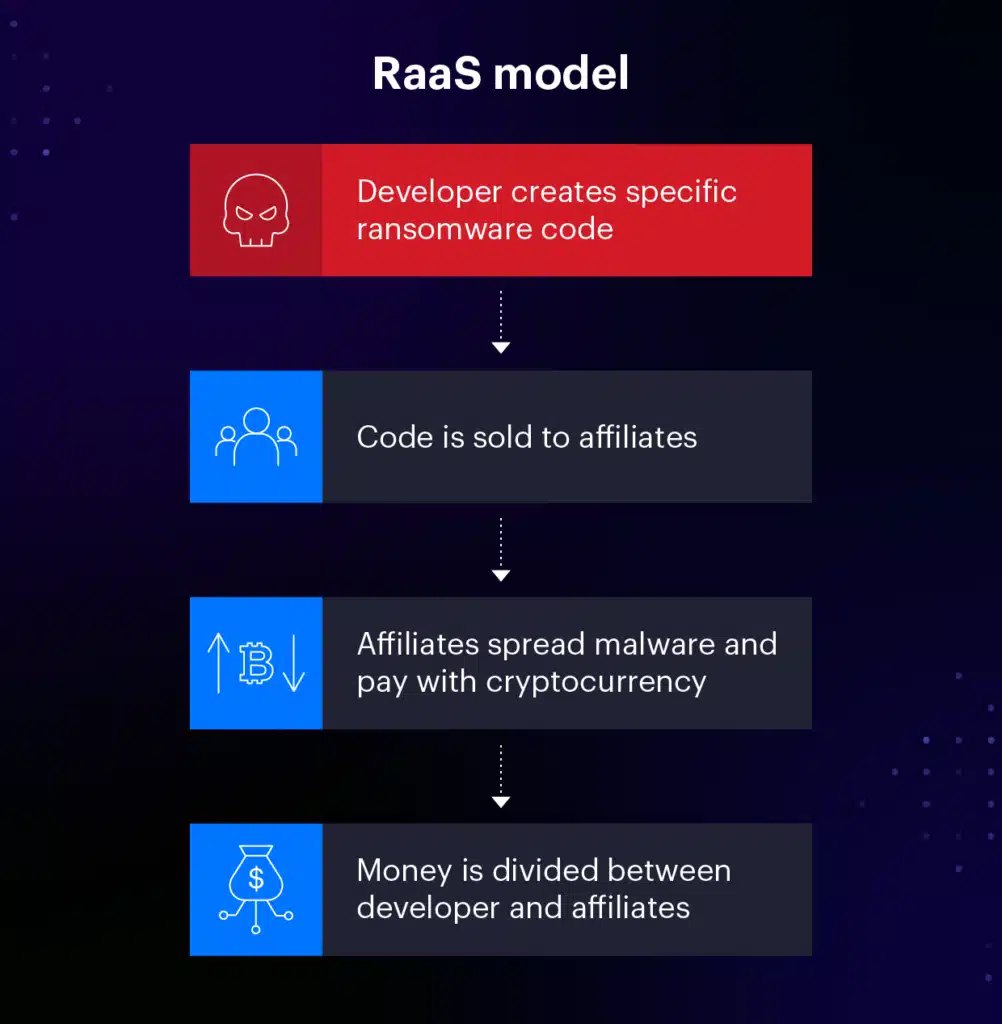

El ransomware como servicio (RaaS) es un modelo delictivo que replica el legítimo concepto de software como servicio (SaaS) aplicado al desarrollo y distribución de ransomware. ransomwareun tipo de malware que cifra los datos de un dispositivo o sistema y pide un rescate para recuperar el acceso.

Este fenómeno está transformando la delincuencia informática en un modelo de negocio accesible y escalable. Ahora los hackers no tienen más competencias para lanzar ataques devastadores, basta con pagar un rescate. Es una economía de la estorsión que puede colapsar a todo el mundo, desde las grandes empresas a los ciudadanos individuales, convirtiendo cada dispositivo conectado en un potencial peligro.

Un ataque RaaS típico no requiere competencias técnicas por parte del afiliado, basta con acceder a un portal en la web oscura, detectar el ransomware, configurar la víctima objetivo y realizar el ataque tal y como se utiliza un software como servicio clásico.

Veamos en detalle cómo funciona técnicamente un ransomware como servicio, cuáles son las distintas fases y quiénes son los actores implicados en el proceso.

Los operadores de RaaS ofrecen su malware a través de varios modelos de pago por consumo o por licencia, igual que los clásicos software como servicio más conocidos.

Entre los modelos más difundidos, se encuentra elabono mensualen el que los afiliados pagan una cuota fija para acceder al servicio, el modelo de licencia una cantidadcon pago único por el uso del servicio o bien programas de afiliación con reparto de beneficios, en los que un porcentaje del ingreso (sólo entre el 20% y el 40%) va al operador.

Estos modelos permiten a los operadores concentrarse en el desarrollo y la actualización del malware, mientras que los afiliados se ocupan de la distribución y la eliminación de los ataques.

Nel 2020los ingresos totales derivados del ransomware ascenderán a 20 millones de dólareslo que demuestra la creciente redistribución de este modelo delictivo.

Los volúmenes de negocio del ransomware-as-a-service han crecido notablemente en los últimos años, alcanzando, en el 2023la cifra récord de 1,1 millones de dólares de impuestos pagados por víctimas de atentados, casi el doble que los 567 millones de dólares de 2022.

El grupo LockBitque opera bajo el modelo RaaS, es responsable del 44% de los ataques de ransomware a nivel mundial en 2022, con afiliados que alcanzaron hasta el 70% de los ataques pagados.

En 2024, el coste medio de recuperación para una organización, la cifra pagada para recuperarse de un ataque de ransomware, ha alcanzado los 2,73 millones de dólares. Siempre en 2024, ya en la primera mitad del año los pagos efectuados en criptovaluaciones por riscatti ransomware se han totalizado casi en su totalidad. 460 millones de dólares.

El pago único más alto registrado en 2024 será de unos 75 millones de dólares al grupo de ransomware Dark Angels.

Entre los escenarios más innovadores y preocupantes para el futuro, está sin duda el uso cada vez más masivo e integrado de la IA. Los desarrolladores están incorporando la inteligencia artificial para mejorar la selección de objetivos, la evasión de los sistemas de seguridad y la automatización de los ataques, obteniendo resultados cada vez más eficaces y redimensionados.

En los últimos años, los delincuentes informáticos están pasando de simples violaciones de datos a ataques que miran a la interceptación completa de las operaciones empresariales, utilizando malware para causar daños a veces irreversibles.

En 2024, el número de grupos de ransomware atacantes aumentará un 40%, con la aparición de 46 nuevos grupos, entre ellos RansomHub, Fog y Lynx.

Además de la criptografía de datos, los grupos de ransomware adoptan estrategias de “doble protección”, minimizando la publicación de datos sensibles si no se paga el rescate. Algunos también utilizan ataques DDoS para aumentar la presión sobre las víctimas.

En definitiva, podemos afirmar que el aspecto más preocupante de la difusión del modelo RAAS es que ha democratizado el acceso al ransomware, reduciendo las barreras técnicas y aumentando la frecuencia y sofisticación de los ataques. Su crecimiento continuo representa un riesgo significativo para la seguridad informática a nivel mundial.

Para hacer frente a la difusión cada vez más amplia y capilar de los ataques de ransomware a través de modelos RAAS, es necesario, por parte de las empresas, aumentar la cuota de inversión dedicada a la Ciberseguridad, para prevenir efectos potencialmente devastadores en términos económicos, de imagen y de presencia en el mercado.

El interés mundial por la seguridad informática va en aumento, con especial atención a las soluciones avanzadas que permiten automatizar los procesos de Evaluación y Gestión de Riesgos, incluso, y sobre todo, gracias a la integración de la IA para la resolución proactiva de las amenazas.

También la puesta en marcha de iniciativas conjuntas entre el gobierno y el sector privado contribuye a mejorar la resistencia frente a los ataques de ransomware, fomentando la difusión de información y el desarrollo de normas de seguridad cada vez más estrictas, como por ejemplo la nueva directiva NIS2.

Proprio su questa nuova direttiva, ai.esra ofrece un instrumento de análisis sobre el nivel de cumplimiento normativo, mediante la presentación de un breve cuestionario y el apoyo técnico para corregir posibles vulnerabilidades.

ai.esra SpA – strada del Lionetto 6 Torino, Italy, 10146

Tel +39 011 234 4611

CAP. SOC. € 50.000,00 i.v. – REA TO1339590 CF e PI 13107650015

“Este sitio web se compromete a garantizar la accesibilidad digital conforme a la normativa europea (EAA). Para informar sobre problemas de accesibilidad, escribe a: ai.esra@ai-esra.com”

ai.esra SpA – strada del Lionetto 6 Torino, Italy, 10146

Tel +39 011 234 4611

CAP. SOC. € 50.000,00 i.v. – REA TO1339590

CF e PI 13107650015

© 2024 Esra – Todos los derechos reservados