Hoy en día, la ciberseguridad corporativa está ligada a una compleja red de sistemas y relaciones.

Cada organización depende de un ecosistema ampliado de proveedores, socios y aplicaciones que están integrados en sus procesos más críticos: logística, servicios en la nube, sistemas industriales, herramientas de pago y gestión de datos. Esta interdependencia ha multiplicado la eficiencia de la compañía, pero también ha ampliado significativamente la superficie de ataque de cada empresa.

El riesgo ya no reside únicamente en los sistemas internos, sino, sobre todo, en las integraciones con el mundo exterior, que a menudo no se supervisan ni se monitorizan adecuadamente.

Para los responsables de ciberseguridad, el problema se ha convertido en un problema estructural.

Durante el proceso de incorporación de proveedores, la ciberseguridad suele tratarse como un requisito formal más que como una evaluación basada en el riesgo, y las verificaciones posteriores se reducen a controles ocasionales.

Mientras tanto, los sistemas y herramientas de los proveedores evolucionan, los subcontratistas cambian y las dependencias se multiplican exponencialmente, creando una compleja red de conexiones difícil de rastrear.

En muchas organizaciones, el equipo de ciberseguridad no dispone —o no es capaz de mantener— un inventario actualizado de quién accede realmente a las infraestructuras o intercambia datos con la organización.

Este vacío informativo se ha convertido hoy en uno de los principales vectores de vulnerabilidad.

La cadena de suministro digital y la nueva exigencia de cumplimiento

La evolución regilatoria ha confirmado lo que en la práctica ya se había demostrado: la ciberseguridad no es un atributo aislad

La Directiva NIS2 introdujo un principio claro y hasta ahora poco considerado: la responsabilidad de la ciberseguridad se extiende a los proveedores y los socios relevantes.

Las organizaciones están ahora obligadas a demostrar que han evaluado la postura de ciberseguridad de sus terceras partes y que implantan procesos de supervisión continua. La NIS2 amplía el concepto de medidas técnicas y organizativas adecuadas a toda la cadena de valor de la compañía. Esto significa que un proveedor crítico vulnerable puede implicarr la no conformidad de toda la cadena de producción.

Para los CISOs, esto representa un cambio de perspectiva que integra la gestión de proveedores dentro de la gobernanza del riesgo, superando la visión de actividad marginal. Es necesario integrar el control de terceros en los procesos de adquisiciones, definir cláusulas contractuales de seguridad y mantener evidencias y reportes actualizados. Esta transición requiere herramientas y métodos capaces de transformar el cumplimiento en un ejercicio real de control, no en un archivo estático de documentos.

En 2025, Jaguar Land Rover tuvo que suspender la producción tras un ataque de ransomware a uno de sus proveedores logísticos.

La cadena de suministro de componentes se interrumpió y, en pocos días, un incidente externo comprometió la continuidad de un complejo sistema industrial.

En este caso, no fue la tecnología la que falló, sino la visibilidad: el riesgo del socio no se había medido y las interdependencias entre procesos no se habían modelado con suficiente detalle.

Pocas semanas después, un ciberataque a los sistemas centrales de varios aeropuertos europeos —entre ellos Heathrow, Bruselas y Berlín Brandenburg— paralizó los servicios de facturación y embarque.

También en este caso, el ataque se debió a la vulnerabilidad de un proveedor externo integrado en los procesos aeroportuarios.

El impacto fue inmediato: miles de pasajeros bloqueados, costes extraordinarios para las aerolíneas y un grave daño reputacional para todo el sector aeroportuario.

Ambos casos revelan la misma debilidad: un ecosistema altamente interconectado en el que la escasa visibilidad sobre los proveedores se traduce en una vulnerabilidad sistémica.

El Third-Party Risk Management (TPRM) surge como respuesta operativa a esta complejidad.

Un modelo maduro de gestión de terceros no se limita a catalogar proveedores, sino que analiza su papel en el proceso productivo y su nivel de exposición.

El objetivo es crear una representación coherente del ecosistema de dependencias: quién accede a qué, desde dónde y con qué nivel de control.

Las organizaciones más avanzadas adoptan enfoques de evaluación continua, integrando fuentes de inteligencia de amenazas, resultados de auditorías y datos de rendimiento operativo.

Un proveedor ya no es simplemente “conforme o no conforme”: se mide en términos de riesgo residual e impacto potencial.

Esto requiere una estrecha colaboración entre las funciones de ciberseguridad, adquisiciones y legales, pero sobre todo una base de datos fiable.

Es en este punto donde la tecnología se convierte en un elemento habilitador, no en un sustituto del juicio humano.

Navegar en un ecosistema digital sin una base de datos actualizada equivale a avanzar a ciegas.

Incluso con la mejor ruta, basta un pequeño desvío para perder el rumbo.

Las relaciones con proveedores, los flujos de comunicación entre sistemas y la dependencia de servicios externos cambian con tanta frecuencia que cualquier fotografía estática del riesgo se vuelve rápidamente obsoleta.

Por ello, el control debe ser continuo, alimentado por datos que describan en tiempo real cómo evoluciona el ecosistema digital de la organización.

Un enfoque basado en datos (data-driven) permite representar dinámicamente la red de conexiones que une infraestructuras, procesos y socios.

El objetivo es representar el riesgo de forma dinámica, mediante un mapa que resalte áreas de concentración, rutas de propagación e impactos operativos, superando la estática de los inventarios tradicionales.

El siguiente paso es la construcción de un gemelo digital (digital twin) de la cadena de suministro: un modelo que replica los flujos reales y simula la propagación de un evento cibernético o una interrupción del servicio.

Este “gemelo digital” permite al CISO evaluar el efecto dominó de un incidente en proveedores críticos, calcular los tiempos de recuperación y establecer prioridades de mitigación basadas en datos reales.

Es un cambio profundo que transforma la ciberseguridad de un conjunto de controles a una herramienta de prevención, predicción y gobernanza.

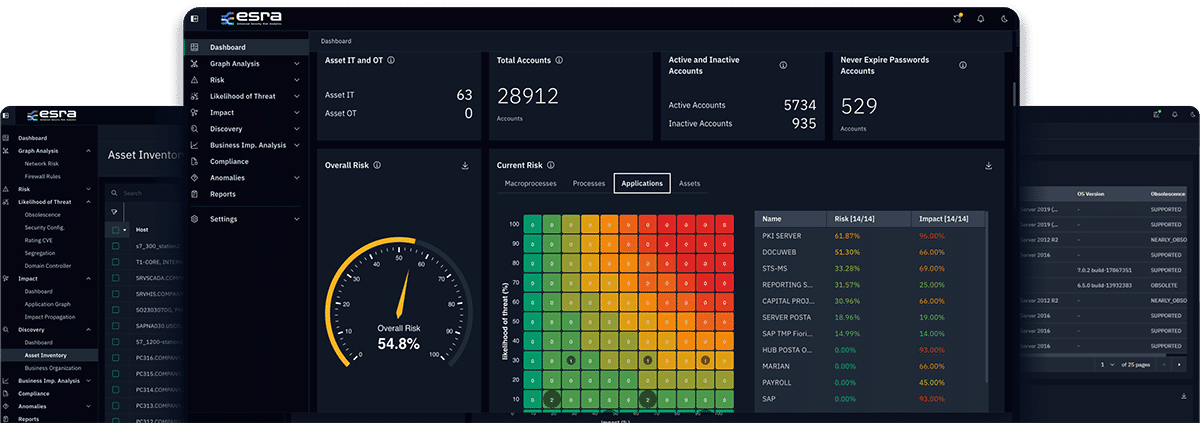

De esta evolución surge el enfoque de ESRA, una plataforma concebida para integrar análisis automatizado, correlación multidominio y modelado predictivo en un único entorno operativo.

Cada relación, desde el flujo de red hasta la restricción contractual, se rastrea y evalúa en función de su impacto en los procesos empresariales, proporcionando al CISO una visión completa y actualizada de su exposición.

Gracias a una arquitectura completamente sin agentes (agentless), la plataforma observa la propagación de amenazas en tiempo casi real, manteniendo la continuidad operativa.

Esta característica permite supervisar el ecosistema digital sin introducir componentes invasivos, garantizando visibilidad constante incluso en los entornos más complejos.

Los datos recopilados alimentan un ciclo de supervisión continua, rastrean las acciones de mitigación previstas por NIS2 e ISO 31000, y proporcionan a la gobernanza una base objetiva para la evaluación y gestión del riesgo.

El resultado es un sistema que integra la ciberseguridad en los procesos de decisión y en la estrategia empresarial, ofreciendo a la dirección una base objetiva para orientar sus decisiones.

Así, la ciberseguridad se convierte en un componente estructural de la resiliencia organizativa.

La gestión de terceros es ahora un elemento central en la evaluación de la seguridad corporativa, como lo exige la Directiva NIS2.

Evalúe el nivel de madurez de su organización en la gestión de proveedores: complete el cuestionario

El cuestionario está exclusivamente en italiano.

ai.esra SpA – strada del Lionetto 6 Torino, Italy, 10146

Tel +39 011 234 4611

CAP. SOC. € 50.000,00 i.v. – REA TO1339590 CF e PI 13107650015

“Este sitio web se compromete a garantizar la accesibilidad digital conforme a la normativa europea (EAA). Para informar sobre problemas de accesibilidad, escribe a: ai.esra@ai-esra.com”

ai.esra SpA – strada del Lionetto 6 Torino, Italy, 10146

Tel +39 011 234 4611

CAP. SOC. € 50.000,00 i.v. – REA TO1339590

CF e PI 13107650015

© 2024 Esra – Todos los derechos reservados