Il Ransomware-as-a-Service (RaaS) è un modello criminale che replica il concetto legittimo del Software-as-a-Service (SaaS) applicato allo sviluppo e distribuzione di ransomware, una tipologia di malware che cifra i dati di un dispositivo o sistema e richiede un riscatto per ripristinarne l’accesso.

Questo fenomeno sta trasformando la criminalità informatica in un modello di business accessibile e scalabile. Oggi non servono più competenze da hacker per lanciare attacchi devastanti, basta pagare un abbonamento. È un’economia dell’estorsione che può colpire chiunque, dalle grandi aziende ai singoli cittadini, rendendo ogni dispositivo connesso un potenziale bersaglio.

Un tipico attacco RaaS non richiede competenze tecniche da parte dell’affiliato, basta accedere a un portale nel dark web, scegliere il ransomware, configurare la vittima target e avviare l’attacco proprio come si utilizza un classico software-as-a-service.

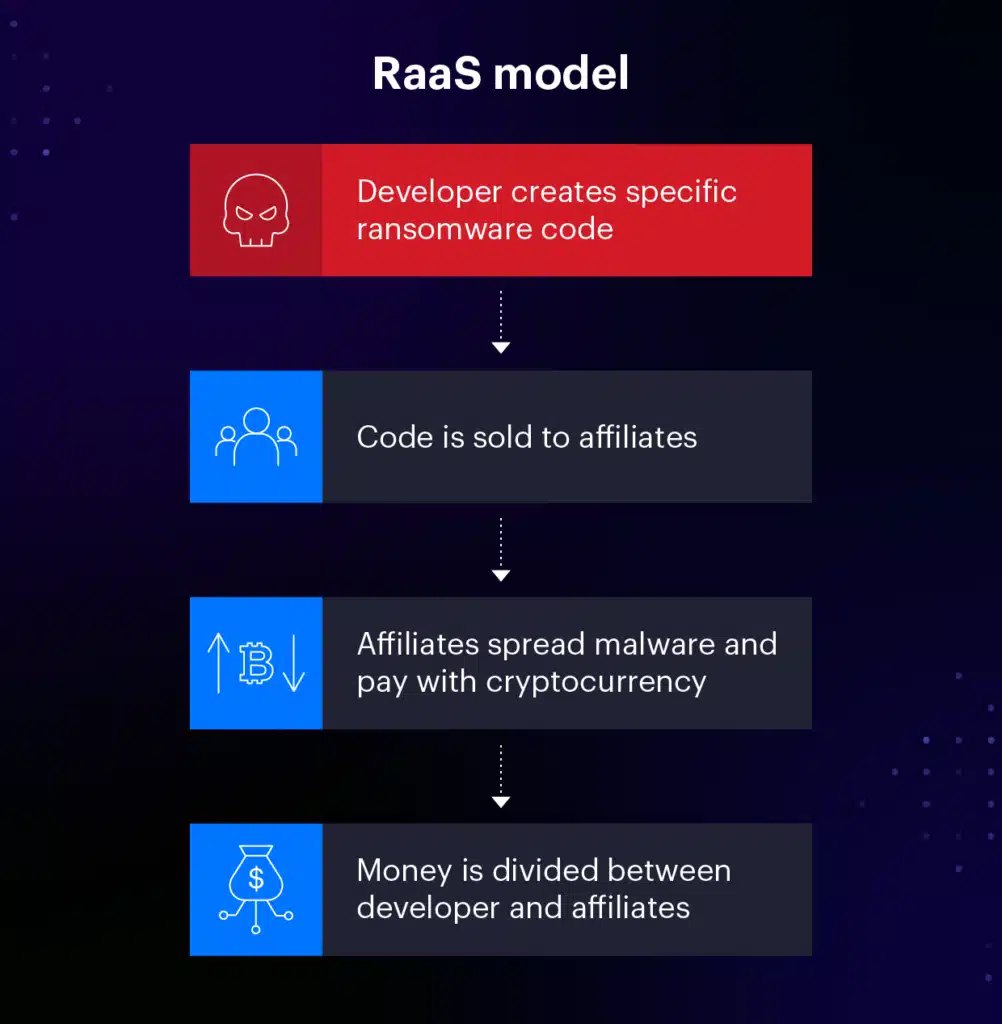

Vediamo in dettaglio come funziona tecnicamente un ransomware-as-a-service, quali sono le varie fasi e chi sono gli attori coinvolti nel processo.

Gli operatori RaaS offrono il loro malware attraverso diversi modelli di pagamento a consumo o su licenza, proprio come i classici software-as-a-service più diffusi.

Tra i modelli più diffusi, vi sono l’abbonamento mensile, in cui gli affiliati pagano una quota fissa per accedere al servizio, il modello a licenza una tantum, con pagamento unico per l’utilizzo del servizio oppure programmi di affiliazione con condivisione dei profitti, dove una percentuale del riscatto (solitamente tra il 20% e il 40%) va all’operatore.

Questi modelli permettono agli operatori di concentrarsi sullo sviluppo e l’aggiornamento del malware, mentre gli affiliati si occupano della distribuzione e dell’esecuzione degli attacchi.

Nel 2020, i ricavi totali derivanti dal ransomware sono stati stimati intorno ai 20 miliardi di dollari, evidenziando la crescente redditività di questo modello criminale.

I volumi d’affari del ransomware-as-a-service sono cresciuti notevolmente negli ultimi anni, toccando, nel 2023, la cifra record di 1,1 miliardi di dollari di riscatti pagati dalle vittime di attacchi, quasi il doppio rispetto ai 567 milioni di dollari del 2022.

Il gruppo LockBit, operante secondo il modello RaaS, è stato responsabile del 44% degli attacchi ransomware a livello globale nel 2022, con affiliati che ricevevano fino al 70% dei riscatti pagati.

Nel 2024, il costo medio di recupero per un’organizzazione, la cifra pagata per riprendersi da un attacco ransomware, ha raggiunto i 2,73 milioni di dollari. Sempre nel 2024, già nella prima metà dell’anno i pagamenti effettuati in criptovalute per riscatti ransomware hanno totalizzato quasi 460 milioni di dollari.

Il pagamento singolo più alto registrato nel 2024 è stato di circa 75 milioni di dollari al gruppo ransomware Dark Angels.

Tra gli scenari più innovativi e preoccupanti per il futuro, vi è sicuramente l’utilizzo sempre massivo e integrato dell’AI. Gli sviluppatori stanno incorporando l’intelligenza artificiale per migliorare il targeting, l’evasione dei sistemi di sicurezza e l’automazione degli attacchi, ottenendo risultati sempre più efficienti e redditizi.

Negli ultimi anni, i criminali informatici stanno passando da semplici violazioni di dati ad attacchi che mirano alla completa interruzione delle operazioni aziendali, utilizzando i malware per causare danni spesso irreversibili.

Nel 2024, il numero di gruppi ransomware attivi è aumentato del 40%, con l’emergere di 46 nuovi gruppi, tra cui RansomHub, Fog e Lynx.

Oltre alla crittografia dei dati, i gruppi ransomware adottano strategie di “doppia estorsione”, minacciando di pubblicare dati sensibili se il riscatto non viene pagato. Alcuni utilizzano anche attacchi DDoS per aumentare la pressione sulle vittime.

In definitiva, possiamo sicuramente affermare che l’aspetto più preoccupante della diffusione del modello RAAS, è che questo ha democratizzato l’accesso al ransomware, abbassando le barriere tecniche e aumentando la frequenza e la sofisticazione degli attacchi. La sua crescita continua rappresenta una sfida significativa per la sicurezza informatica a livello globale.

Per far fronte alla diffusione sempre più ampia e capillare degli attacchi ransomware attraverso modelli RAAS, è necessario, da parte delle aziende, aumentare la quota di investimento dedicata alla Cyber Security, per prevenire effetti potenzialmente devastanti in termini economici, di immagine e di presenza sul mercato.

La spesa globale per la sicurezza informatica risulta essere in aumento, con un focus su soluzioni avanzate che permettono di automatizzare i processi di Risk Assessment e Risk Management, anche e soprattutto grazie all’integrazione dell’IA per la rilevazione proattiva delle minacce.

Anche l’avvio di iniziative congiunte tra governi e settore privato mirano a rafforzare la resistenza agli attacchi ransomware, promuovendo la condivisione di informazioni e lo sviluppo di standard di sicurezza sempre più stringenti, come ad esempio la nuova direttiva NIS2.

Proprio su questa nuova direttiva, ai.esra sta offrendo uno strumento di analisi sul livello di adeguamento normativo, attraverso la somministrazione di un breve questionario e il supporto tecnico per correggere eventuali vulnerabilità.

ai.esra SpA – strada del Lionetto 6 Torino, Italy, 10146

Tel +39 011 234 4611

CAP. SOC. € 50.000,00 i.v. – REA TO1339590 CF e PI 13107650015

“This website is committed to ensuring digital accessibility in accordance with European regulations (EAA). To report accessibility issues, please write to: ai.esra@ai-esra.com”

ai.esra SpA – strada del Lionetto 6 Torino, Italy, 10146

Tel +39 011 234 4611

CAP. SOC. € 50.000,00 i.v. – REA TO1339590

CF e PI 13107650015

© 2024 Esra – All Rights Reserved